Introduction aux Réseaux Informatiques : Qu'est-ce que l'ARP ?

Cet article fait suite aux articles Introduction aux Réseaux Informatiques : Comprendre les Bases, Qu'est-ce que le Protocole TCP/IP et Comment Fonctionne-t-il ?, Qu'est-ce qu'une adresse MAC ? et Comprendre l'IPv4. Si vous ne les avez pas encore lus, il est conseillé de les lire afin de mieux comprendre celui-ci.

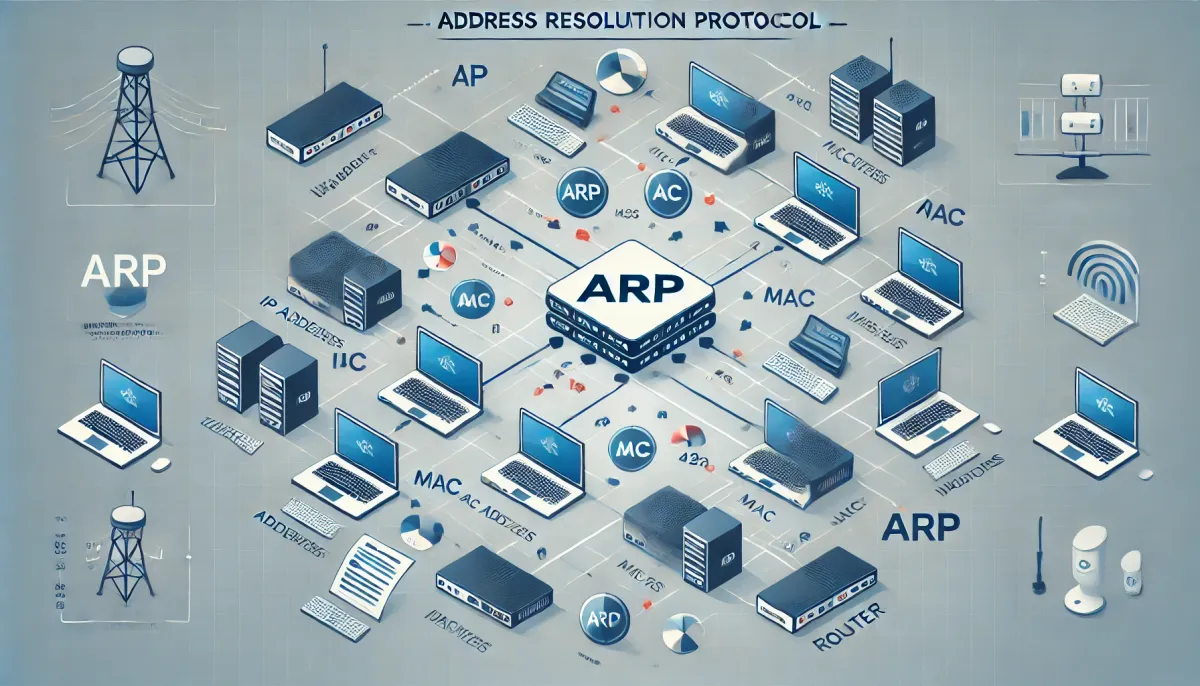

Dans le monde des réseaux informatiques, l'un des protocoles fondamentaux mais souvent ignorés est l'ARP (Address Resolution Protocol). Bien que discret, ce protocole joue un rôle essentiel dans le fonctionnement des réseaux locaux en facilitant la communication entre les appareils connectés. Dans cet article, nous allons démystifier l'ARP, examiner son rôle, comprendre comment fonctionnent les tables ARP et étudier son impact sur la sécurité des réseaux.

Qu'est-ce que l'ARP ?

L'ARP, ou Address Resolution Protocol, est un protocole de couche 3 utilisé pour mapper une adresse IP à une adresse MAC. En d'autres termes, il permet de trouver l'adresse physique (MAC) d'un appareil à partir de son adresse logique (IP). Dans un réseau local (LAN), les ordinateurs communiquent entre eux en utilisant des adresses IP, mais pour envoyer des paquets à travers le média physique, ils ont besoin de connaître les adresses MAC correspondantes.

Prenons un exemple concret : imaginez que votre ordinateur souhaite envoyer un paquet à une autre machine sur le même réseau local. Votre ordinateur connaît l'adresse IP de la machine cible, mais pour envoyer les données, il doit trouver l'adresse MAC associée. C'est ici que l'ARP entre en jeu : il va envoyer une requête pour découvrir l'adresse MAC correspondante, permettant ainsi une communication fluide.

Fonctionnement de l'ARP

Le processus ARP suit un échange simple de messages sur le réseau :

- Requête ARP : Lorsqu'un appareil A veut trouver l'adresse MAC de l'appareil B, il envoie une requête ARP en broadcast. Cela signifie que tous les appareils sur le réseau local vont recevoir la requête. Cette requête contient l'adresse IP de l'appareil cible, et tous les appareils sur le réseau évaluent la requête pour voir s'ils sont la cible.

- Réponse ARP : Seul l'appareil dont l'adresse IP correspond à celle de la requête va répondre. Il envoie une réponse ARP directement à l'appareil A, en indiquant son adresse MAC.

- Mise à jour de la table ARP : L'appareil A reçoit la réponse et enregistre l'association entre l'adresse IP et l'adresse MAC dans sa table ARP, afin de ne pas avoir à refaire une requête chaque fois qu'il souhaite communiquer avec cette adresse IP.

La Table ARP : Une Mémoire Vitale pour le Réseau

La table ARP est une sorte de carnet d'adresses qui enregistre les correspondances entre les adresses IP et les adresses MAC. Cette table est maintenue par chaque appareil sur le réseau, qu'il s'agisse d'un ordinateur, d'un routeur ou d'un commutateur. Pour vérifier la table ARP de votre propre ordinateur, vous pouvez utiliser la commande suivante :

- Sous Windows :

arp -a - Sous Linux ou macOS :

arp -n

Ces commandes vous afficheront la liste des entrées présentes dans la table ARP, incluant les adresses IP et MAC connues.

Cache ARP et Durée de Vie

Les entrées dans la table ARP ont une durée de vie limitée (généralement quelques minutes). Cette durée de vie est conçue pour s'assurer que les informations ARP sont à jour, car les appareils peuvent changer de point de connexion sur un réseau, et leurs adresses MAC peuvent être différentes. Lorsqu'une entrée expire, l'appareil doit refaire une requête ARP si une nouvelle communication est nécessaire.

Vulnérabilités et Sécurité ARP

Bien que l'ARP soit essentiel pour la communication en réseau, il est également vulnérable à certaines attaques, en particulier à l'attaque connue sous le nom de "ARP Spoofing". Cette technique permet à un attaquant de tromper les appareils sur un réseau en leur faisant croire que son adresse MAC correspond à une adresse IP légitime. Cela lui permet d'intercepter, de modifier ou de rediriger le trafic réseau à son avantage.

Les attaques ARP Spoofing sont souvent utilisées pour des attaques "Man-in-the-Middle" (MITM) où l'attaquant peut espionner ou altérer les données en transit. Pour atténuer ces risques, plusieurs stratégies peuvent être employées :

- Filtrage ARP : Certains commutateurs avancés disposent de mécanismes de filtrage ARP pour vérifier l'authenticité des correspondances IP-MAC.

- Tables ARP statiques : Dans certains cas, il est possible de configurer des entrées ARP statiques pour des appareils critiques, bien que cela soit moins flexible et nécessite une gestion manuelle.

- Utilisation du Protocole d'Authentification 802.1X : Ce protocole peut empêcher l'accès non autorisé aux réseaux locaux et réduire les risques d'attaques ARP.

Conclusion

L'ARP est un protocole fondamental dans les réseaux locaux, permettant de connecter efficacement les adresses IP aux adresses MAC pour permettre la communication entre appareils. Bien qu'il soit souvent oublié, il est essentiel pour le bon fonctionnement des communications IP. Toutefois, en raison de ses vulnérabilités, il est également important de comprendre ses limites et de mettre en place des mesures de sécurité appropriées pour prévenir les attaques.

En connaissant le fonctionnement d'ARP et en étant conscient de ses risques, les administrateurs réseaux peuvent mieux protéger leurs infrastructures contre les menaces potentielles et garantir une communication fluide et sécurisée sur leurs réseaux locaux.